CrowdStrike コンテナセキュリティ

CrowdStrike のコンテナセキュリティを使用することで、開発者は任意のクラウドでコンテナ、Kubernetes®、ホストをビルドから実行まで保護できます。

How CrowdStrike is Reimagining Cloud Security

利点

DEVOPS向けに最適化されたコンテナセキュリティ

-

![開発から本番までのあらゆる段階で、あらゆるクラウドの脆弱性を特定]()

開発から本番までのあらゆる段階で、あらゆるクラウドの脆弱性を特定

構築から実行まで、脆弱性、隠れたマルウェア、シークレット/キー、コンプライアンス違反などを検知することで、クラウドネイティブアプリケーションを保護し、攻撃対象領域を縮小します。これにより、コンプライアンスに準拠したコンテナのみが本番で実行されるようになります。

-

![「シフト-レフト」セキュリティをCI/CDパイプラインに組み込み、DEVSECOPSを自動化]()

「シフト-レフト」セキュリティをCI/CDパイプラインに組み込み、DEVSECOPSを自動化

複雑さを排除し、スムースにセキュリティを早期に継続的インテグレーション/継続的デリバリ(CI/CD)パイプラインに統合して、構築サイクルに影響を与えることなく、DevSecOpsが本番環境のアプリケーションを提供できるようにする保護を自動化します。

-

![コンテナが最も脆弱になる実行時に攻撃から保護]()

コンテナが最も脆弱になる実行時に攻撃から保護

保護されていることを把握しながらアプリケーションを構築、実行可能。自動ディスカバリ、ランタイム保護、クラウドワークロードとコンテナでの継続的な脅威の検知と対応、クラウドのマネージド脅威ハンティングを、単一のプラットフォームで行えます。

特長

CROWDSTRIKE のコンテナセキュリティを選ぶ理由

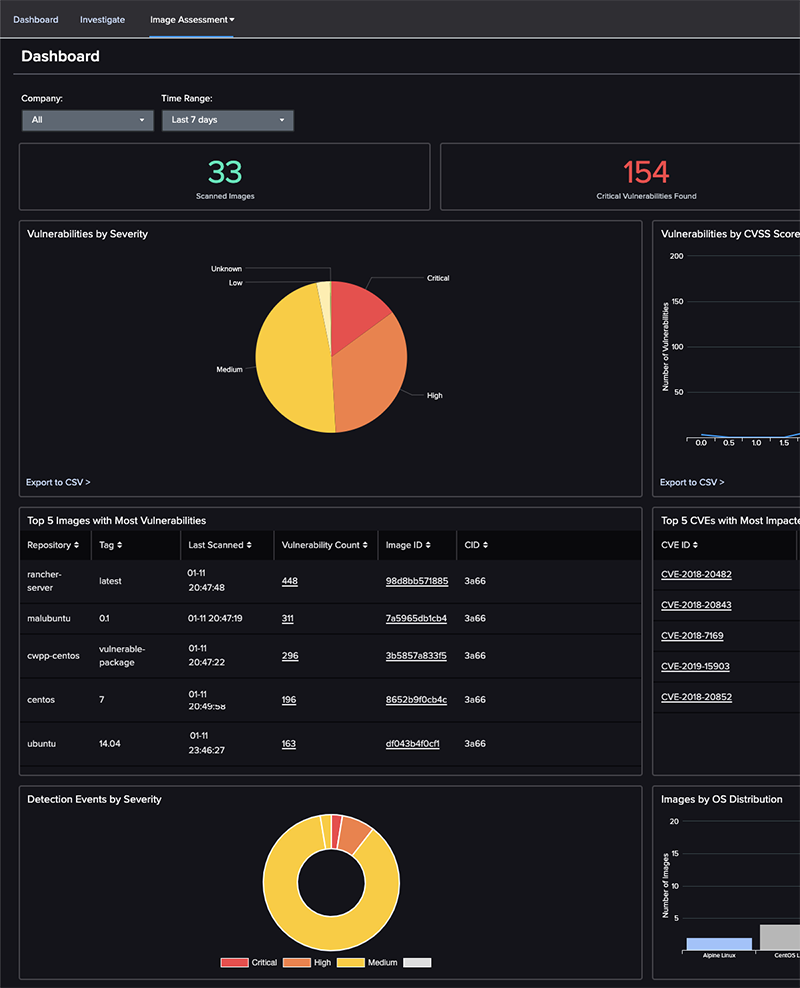

脆弱性のスキャンと管理

- 意思決定の向上:コンテナに関するインサイトと詳細(イメージ、レジストリ、ライブラリ、このイメージからスピンされたコンテナ)を収集。

- 隠れた脅威を発見:イメージ内の隠れたマルウェア、埋め込まれたシークレット、構成の問題などをみつけて、攻撃対象領域を縮小。

- コンテナ環境の可視性を獲得:実行中のコンテナに対する完全な可視性を実現し、ファイルへのアクセス、ネットワーク通信、プロセスアクティビティ関連の詳細を特定。

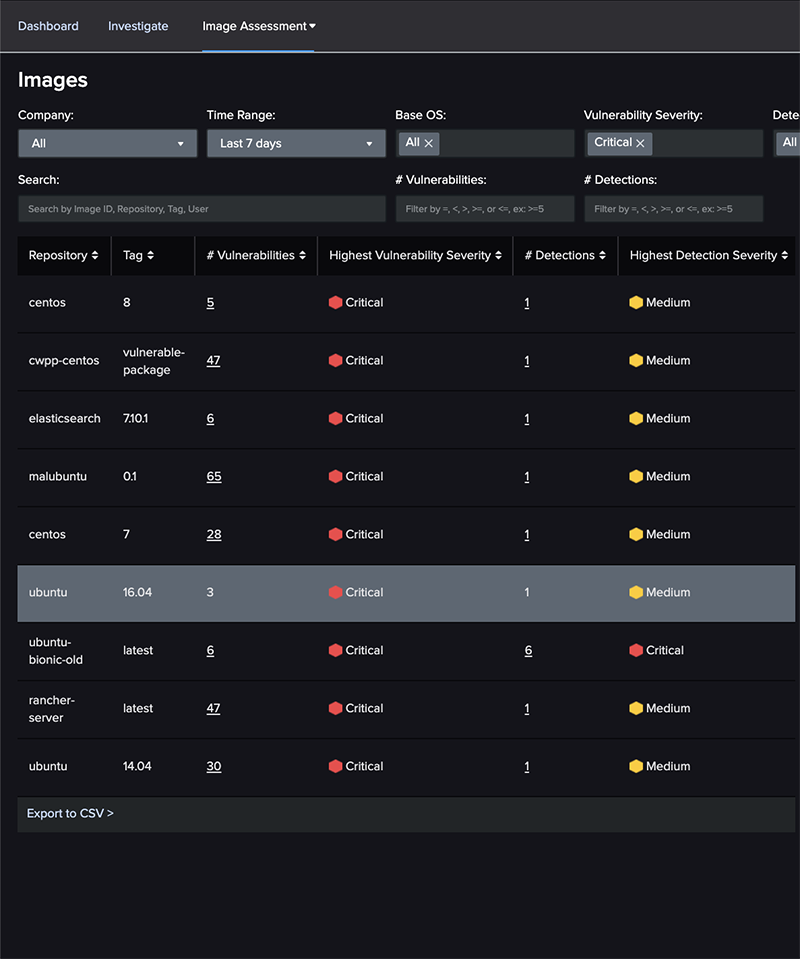

- 脆弱性を迅速に特定:事前構築されたイメージスキャンポリシーで貴重な時間を節約し、脆弱性や不適切な構成を迅速に特定。

- 本番前に脅威を排除:実行前に悪用される可能性のある脆弱性をブロックして、セキュリティチームの悩みの種を排除。

- 継続的な監視:イメージの再スキャンをせずに、実行時に新しい検知を特定し、アラートを出し、アクションを実行。

自動化されたCI/CDパイプラインセキュリティ

- 展開の加速:承認されたイメージのみがパイプラインを通過し、ホストやKubernetesクラスタで実行されるよう、検証済みのイメージポリシーを作成。

- 脅威を早期に特定:コンテナイメージを継続的に監視し、既知の脆弱性、構成の問題、シークレット/キー、OSSライセンスの問題を特定。

- パイプラインの脆弱性ポスチャを評価:コンテナが展開される前に、ダウンロードされたベースイメージの隠れたマルウェアを特定。

- セキュリティオペレーションの改善:不適切な構成やコンプライアンス違反に関するインサイト、コンテキストを提供して、セキュリティオペレーションの可視性を合理化。

- デベロッパーツールチェーンと統合:Jenkins、Bamboo、GitLabなどとシームレスに連携して、既存のDevOpsツールチェーン内での迅速な修正と対応を実現。

- DevSecOpsの実現:レポート機能とダッシュボードを活用し、セキュリティオペレーションチーム、DevOpsチーム、インフラストラクチャチームが連携し、チーム間の理解を統一。

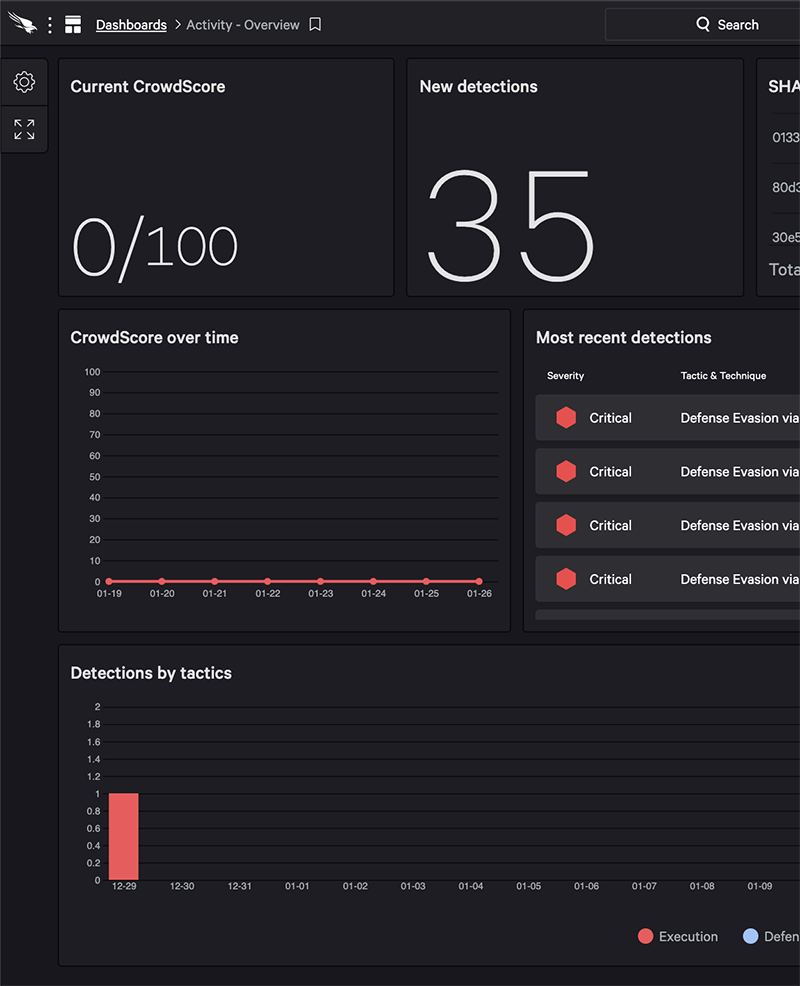

ランタイム保護

コンテナがどこで実行中でも保護

- ホストとコンテナの保護:Falconのランタイム保護が、能動的攻撃からコンテナを保護。

- 幅広いコンテナサポート:FalconはLinuxで実行されるコンテナをサポートし、EKSなどのKubernetes環境全体に展開可能。 また、Fargateなどのサービスとしてのコンテナ(CaaS:Container as a service)もサポートし、同じレベルの保護を提供。 AKS、GKE、Red Hat OpenShiftの技術プレビューが利用可能。

- 業界トップの保護技術を活用:機械学習(ML)、人工知能(AI)、攻撃の痕跡(IoA)、カスタムハッシュブロックで、コンテナを狙うマルウェアや洗練された脅威から自動的に保護。

- 機械学習とAI:Falconはスキャンやシグネチャを必要とせずに、MLとAIを活用してコンテナ内の既知および未知のマルウェアを検知。

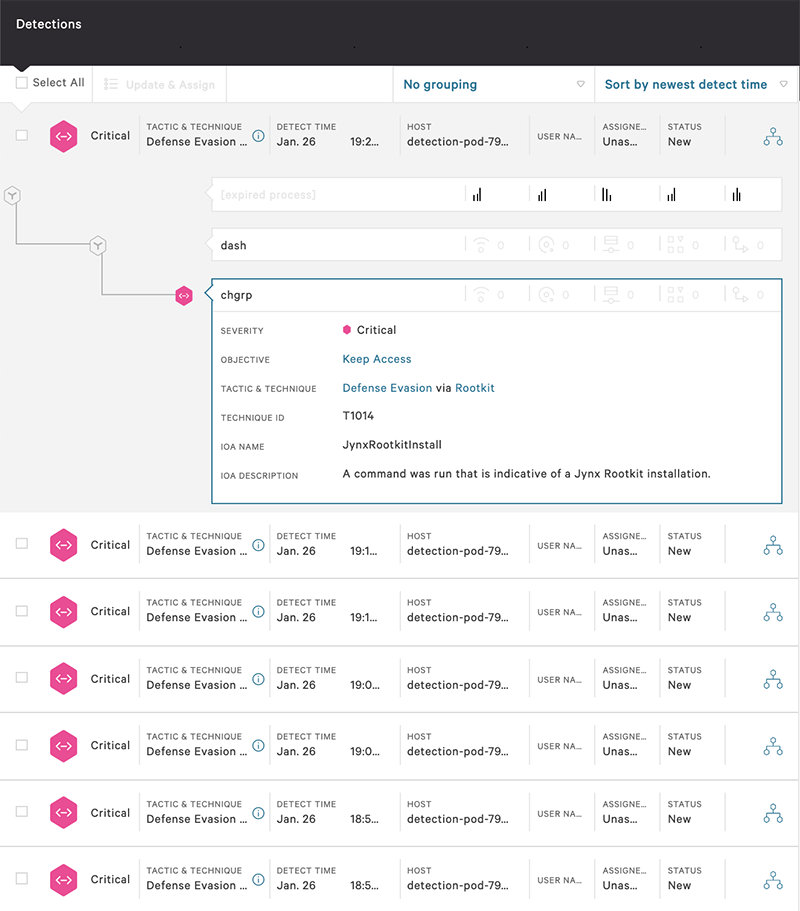

- IOA(攻撃の痕跡): FalconはIOA(Indicator of Attack)を使用して、動作に基づいて脅威を識別。 Falconは一連の動作を理解することで、ファイルレス攻撃など、マルウェアを利用しない攻撃も阻止。

- 悪意のある振る舞いを阻止:通常のコンテナオペレーションに影響を与えることなく、振る舞いプロファイリングでポリシー違反のアクティビティをブロック。

- 不正なコンテナの検知:コンテナが展開および廃止されたとき、最新のインベントリを維持し、不正なイメージを検知してスキャンし、特権または書き込み可能として起動されたコンテナを識別して停止。

- コンテナのインシデントをより迅速に調査:検知が特定のコンテナに関連付けられており、ホストイベントとしてまとめられていないので、コンテナインシデントを簡単に調査可能。

- すべてをとらえる:コンテナの起動、停止、イメージ、ランタイム情報、コンテナ内で生成された全イベントをキャプチャ。

- Kubernetesでシームレスに展開:Kubernetesクラスタの一部として含めることで、大規模かつ簡単に展開。

- コンテナオーケストレーションの改善:Kubernetes名前空間、ポッドメタデータ、プロセス、ファイル、ネットワークイベントをキャプチャ。

- 幅広いコンテナに対応:Linux、Kubernetes環境(EKSなど)をサポート。FargateなどのContainer as a Serviceのサポートを提供し、同等レベルの保護を実現。AKS、GKE、Red Hat OpenShiftの技術プレビューが利用可能。

ワークロードとコンテナのインシデント対応とフォレンジック

- リアルタイムの可視性:コンテナ情報とアクティビティがリアルタイムでFalconプラットフォームに送られ、そこで詳細なインサイトを獲得できるため、セキュリティチームは隠れた脅威の特定、ハンティング、調査が可能。

- 強力な検索機能:ワーカーノード(Worker Node)からコンテナ内のイベントをフィルタリングし、イメージ、モード、構成タイプなどのコンテナメタデータに基づいて検索可能。

- プロアクティブな脅威ハンティング:Falconのデプロイによる、コンテナの詳細とアクティビティの記録と、プロアクティブな脅威ハンティング。セキュリティチームはハンティングを行い、クエリ結果を数秒で取得して、手がかりから手がかりへと簡単に移動可能。

- 継続的な可用性:イベントの詳細を、エフェメラルコンテナが廃止された後でもフォレンジックの証拠として情報に富む完全なデータとして提供。

- 攻撃のすべてを1つの画面上に表示:読みやすいプロセスツリーで攻撃の詳細な全体像を把握し、より迅速、より簡単に調査。

シンプルでありながら高いパフォーマンス

- DevSecOps導入を簡素化:クラウドワークロード、コンテナ、サーバーレス環境の保護に伴うオーバーヘッド、摩擦、複雑さを軽減。

- 単一コンソール:たったひとつののコンソールで、クラウドセキュリティポスチャ、ワークロード、コンテナの情報を、場所に関係なく確認可能。

- 完全なポリシーの柔軟性:個々のワークロード、コンテナ、グループ、あるいはそれ以上のレベルでポリシーを適用し、オンプレミスとマルチクラウドの両方における展開ポリシーを統合。

- 自在な拡張 : 再構築、インフラストラクチャの追加は不要。

- 幅広いプラットフォームに対応: Falconプラットフォームは、DockerやKubernetesなどのOpen Container Initiative(OCI)ベースのコンテナと、GKE(Google Kubernetes Engine)、EKS(Amazon Elastic Kubernetes Service)、ECS(Amazon Elastic Container Service)、AKS(Azure Kubernetes Service)、OpenShiftなどのセルフマネージド型およびホスト型のオーケストレーションプラットフォームをサポート。

クラウド連携

投資を最適化してスタートを加速

クラウドワークロード保護

以下のリンクをクリックし、Cloud-AWS GitHubページにアクセス

- AWS Control Tower

- AWS Systems Manager

- AWSセンサーブートストラップ

- Azure拡張機能(センサーブートストラップ)

- AWS Security Hub: Falcon Integration Gateway

- AWS Network FW Service

- コンテナセキュリティ(EKS、GKE、Fargate)

DevOps & クラウドネイティブ

以下のリンクをクリックし、Cloud-AWS GitHubページにアクセス

- Go Falcon CS GoLang OAuth2 API SDK

- Falcon Py CS Python OAuth2 API SDK

- PS Falcon CS Powershell OAUTH2 API SDK

- Kubectl-Falcon: kubectlコマンドラインツールへのプラグイン

- Falcon Helm: Falcon Helm ChartとHelm Operatorは、Falconセンサーの展開、管理のために設計されています

- Falcon Operator: コンテナアプリケーションの構築を簡素化

さらなるクラウドセキュリティソリューション

-

![FALCON CLOUD WORKLOAD PROTECTION]()

FALCON CLOUD WORKLOAD PROTECTION

プライベート、パブリック、ハイブリッド、マルチクラウド環境に包括的な侵害からの保護を実装し、あらゆるワークロードにテクノロジーを迅速に適用して保護できるようにします。

-

![FALCON HORIZON]()

FALCON HORIZON

マルチクラウドの可視化、継続的なモニタリング、脅威検知を実現し、コンプライアンスを確保し、DevOpsにより迅速かつ効率的にアプリケーションの展開を可能にします。クラウドセキュリティポスチャ管理がシンプルになります。

-

![クラウドセキュリティ評価]()

クラウドセキュリティ評価

クラウドインフラストラクチャをテスト、評価して、固有のセキュリティ課題に対抗できるレベルのセキュリティとガバナンスか導入されているかを確認します。

製品の評価

![[For Modules Only] 2021 GARTNER MAGIC QUADRANT (MQ) FOR ENDPOINT PROTECTION PLATFORMS (EPP)](https://cs-staging-www.crowdstrike.jp/wp-content/uploads/2021/12/gartner-updated-logo.png)

![[For Modules Only] Gartner Critical Capabilities](https://cs-staging-www.crowdstrike.jp/wp-content/uploads/2020/05/Gartner_logo.png)