今日、組織が十分認識している通り、強い意志を持った攻撃者グループは忍耐強くそして豊富なリソースを駆使して組織の防御をすり抜けようと試みています。攻撃者が最終的にシステムやネットワークへのアクセスに成功したとき、一般的なセキュリティソリューションでは警告できないどころか、「気付かないうちにセキュリティ侵害に遭っている状態」にあり、侵入を検知できないことも多々あります。

この主な原因は可視性の欠如にあります。エンドポイントでの検知と対応(EDR)は、この課題に対処できる最も有望なソリューションです。この記事ではEDRの定義、その仕組み、そして、EDRが包括的なセキュリティ戦略の主要な構成要素である理由についてご説明します。

エンドポイントでの検知と対応(EDR)の定義

「エンドポイントでの検知と対応とは」という問いに答えるには、根本的にEDRには最も重要なセキュリティ能力である、『可視性』があるという点を認識することから始める必要があります。

ただ、EDR製品をもっと完全に定義するには、基本レベルで理解しておかなければならないことがあります。それは、エンドポイントでの検知と対応ソリューションは、エンドポイントにおけるシステムのアクティビティとイベントを記録し、セキュリティチームがインシデントを発見するのに必要な可視性を提供するということです。

EDRとは何かを知り、適切なソリューションを選ぶには、範囲も有効性も非常に異なるさまざまなベンダー製品を比べてみることです。

この記事は、EDRを堅牢なセキュリティ戦略のどこに当てはめたらよいかを説明し、エンドポイントでの検知と対応に対する理解を深めていただくことを目的としています。エンドポイントでの検知と対応をセキュリティアプローチとして取り入れることのメリットをご紹介します。

EDRセキュリティの重要な側面

Gartner社によると、効果的なEDRは次のような機能を備えている必要があります:

- インシデントデータの検索および調査

- アラートのトリアージまたは不審なアクティビティの検証

- 不審なアクティビティの検知

- 脅威ハンティングまたはデータ探索

- 悪質なアクティビティの阻止

EDRソリューションに求めるべきもの

EDRの重要な側面とその理由を理解すると、ソリューションに求めるべきものを見定められるようになります。最高レベルの保護を提供してくれる一方で、最低限の作業と投資で、リソースを枯渇させることなくセキュリティチームに価値を付加してくれるEDRソフトウェアを見つけることが大切です。以下は、求めるべきEDRソリューションの重要な6つの側面です。

1.可視性:

エンドポイント全体をリアルタイムに可視化できれば、攻撃者グループが組織の環境に侵入しようとしているときでも、そのアクティビティを確認して直ちに阻止できます。

2.脅威データベース:

効果的なEDRは、エンドポイントから収集し、コンテキストを付加した膨大な量のテレメトリーを必要とします。これがあればさまざまな分析技術を使って攻撃の兆候を引き出すことができます。

3.振る舞いに対する保護:

シグネチャベースの手法または侵害の痕跡(IOC)だけに頼っていると、データ侵害を発生させる「サイレント障害(silent failure)」を引き起こします。効果的なEDRには、攻撃の痕跡(IOA)を検索する、振る舞いに対するアプローチが不可欠です。これによって、侵害が発生する前に不審なアクティビティに対するアラートが通知されます。

4.インサイトとインテリジェンス:

脅威インテリジェンスと統合されているEDRソリューションは、攻撃をしかけてくる攻撃者グループの詳細や攻撃に関する情報を含むコンテキストを提供できます。

5.迅速な対応:

インシデントに対する迅速で正確な対応を可能にするEDRによって、侵害に発展する前に攻撃を阻止することができ、組織もすばやく業務に戻れます。

6.クラウドベースソリューション:

クラウドベースのEDRを利用することが、エンドポイントへの影響をゼロにする唯一の方法です。さらに、検索、分析、調査などの機能をリアルタイムで正確に実行できるようにもなります。

Learn More

総合的なエンドポイント保護戦略の一環としてのEDRの役割については、こちらのオンデマンドウェブキャストをご覧ください。Watch: Endpoint Detection and Response (EDR): Choosing the right solution (エンドポイントでの検知と対応(EDR):適切なソリューションの選択)

EDRの仕組み

「エンドポイントでの検知と対応とはどういう仕組みなのか」という問いに答えるには、必要な機能を備えつつ、今日の最も巧妙な攻撃者グループに対して優れた保護も実現する独自の機能をも併せ持つ、理想的なソリューションを見つけることに重点を置く必要があります。

CrowdStrike® Falcon®ソリューションのEDR、Falcon Insight™ には、従来型の防御を凌駕する次世代の機能が搭載されています。従来型の防御では、サイレント障害にさらされ、警告が発せられないまま攻撃者が何日間も、何週間も、さらには何か月にも渡り環境内に留まり続ける可能性があります。このソリューションの優れた点は、エンドポイントで起きていることに対して継続的で包括的なリアルタイムの可視性と、振る舞い分析、実用的なインテリジェンスを適用してインシデントが侵害に発展する前に阻止する能力を手にできる、というところにあります。

CrowdStrike Falcon Insightは、次のような重要な機能を備えています:

潜んでいる攻撃者を自動的に検知

Falcon Insightはエンドポイント全体への包括的な可視性とIOAと組み合わせ、何十億というイベントをリアルタイムで分析する振る舞い分析を適用し、不審な振る舞いの痕跡を自動的に検知します。

CrowdStrike Falcon EDR dashboard displaying detected threats

個々のイベントを広範囲な一連の活動の一部として認識することで、Falcon エージェントはCrowdStrike Intelligenceから得られるセキュリティロジックを適用することができます。一連のイベントが既知のIOAと一致すると、Falconエージェントはアクティビティを悪質なものとして判別し、自動的に検知アラートを送信します。また、ユーザー独自のカスタム検索を作成して、最大90日遡って検索することも可能です。Falcon Insightのクラウドアーキテクチャによりクエリ結果が5秒以内に返されます。

脅威インテリジェンスとの統合

CrowdStrikeのサイバー脅威インテリジェンスと統合することにより、悪質と判別されたアクティビティや戦術、手法、手順(TTP)をいち早く検知します。また、攻撃者グループの詳細や攻撃に関する既知の情報などの関連する特性を含む、状況に即した情報を提供します。

セキュリティオペレーションセンター(SOC)とセキュリティアナリストはイベントに対して「誰が、なぜ、何を」攻撃しようとしたのかを特定する詳細な記述を受け取ることができるので、組織は保護の態勢を十分に整えることができます。

プロアクティブな防御のためのマネージド脅威ハンティング

Falconプラットフォームの一部であるFalcon OverWatch™のマネージド脅威ハンティングサービスでは、お客様に代わってエキスパートハンターチームが保護レベルを高め、脅威を見逃さないようにして、最終的に大規模な侵害を防御します。

OverWatchチームが、Falcon Insight EDRを使用して、環境内の脅威アクティビティをプロアクティブにハンティングおよび調査し、アドバイスを提供します。脅威を見つけると、お客様のチームと協力して、インシデントが本格的な侵害に発展するチャンスをつかむ前に、トリアージし、調査して、修復します。

リアルタイムおよび過去の可視性の提供

Falcon Insightはエンドポイントでデジタルビデオレコーダーのような役割を担い、関連アクティビティを記録して防御をすり抜けたインシデントを捕らえます。エンドポイントで発生しているあらゆる事象をセキュリティの観点から包括的に可視化して、Falconエージェントがプロセスの生成、ドライバのロード、レジストリの変更、ディスクやメモリへのアクセス、ネットワークへの接続など、数百種類におよぶセキュリティ関連のイベントを追跡します。

これにより、セキュリティチームは次のような有益な情報を得ることができます:

- ホストの接続先のローカルアドレスと外部アドレス

- ログイン中の全ユーザーアカウント(直接接続、リモート接続の両方)

- ASPキー、実行ファイル、管理ツールの使用に対する変更のサマリー

- プロセスの実行

- DNSリクエスト、接続、オープンポートなどプロセスレベルのネットワークアクティビティのサマリーおよび詳細

- RARやZIPなどのアーカイブファイルの生成

- リムーバブルメディアの使用状況

こうしてエンドポイントにおけるセキュリティ関連のアクティビティを完全に監視することにより、セキュリティチームは攻撃者がセキュリティ侵害を試みたり、企業環境内をうろついたりしている場合、実行中のコマンドや、使用している技術など、攻撃者の行動をリアルタイムで「ショルダーサーフィン(肩越しにのぞき見)」できるようになります。

調査を加速

CrowdStrikeのエンドポイントでの検知と対応により、調査、そしてまた結果的に修復を加速できます。これは、エンドポイントで収集された情報が、状況対応型モデルベースのアーキテクチャを使用して、Falconプラットフォーム経由でCrowdStrikeクラウドに格納されるためです。

このモデルでは、各エンドポイントで発生するイベント間のあらゆる関係と接点を、大型かつ強力なグラフデータベースを使用して追跡し、過去とリアルタイムの両方について、詳細情報や背景情報を大規模かつ迅速に提供します。これにより、セキュリティチームによるインシデントの迅速な調査が可能になります。

可視化のスピードとその高い水準に、状況に合った統合インテリジェンスを組み合わせることで、データを完全に理解するのに必要な情報が提供されます。そのためセキュリティチームは、どんなに高度な攻撃であっても効果的に追跡して迅速にインシデントを発見できるだけでなく、トリアージや検証、優先順位付けを行って、よりすばやく正確なレメディエーションにつなげることができます。

迅速かつ決定的なレメディエーションを可能に

Falcon Insightはエンドポイントを隔離できます。「networ containment」と呼ばれる機能によって、組織は侵害を受けた可能性のあるホストをすべてのネットワークアクティビティから切り離して、迅速かつ即時的なアクションを取ることができます。

隔離されているエンドポイントでも、CrowdStrikeクラウドとの情報の送受信は可能です。そのエンドポイントはクラウドへの接続が切断されても隔離され続け、リブート中もその状態は継続します。

新たな脅威への対応には、時間が非常に重要であり、迅速で適切な修復を実施するには、対応者にはリアルタイムで詳細に渡る可視性が必要です。

Falcon InsightにはReal Time Response機能が装備されています。セキュリティチームが対処している脅威を即座に把握し、それらを直接修復できると同時に、パフォーマンスへの影響を与えません。

Real Time Responseには、調査中に実行して修復を加速できる、組み込みのコマンドが2セット用意されています。

情報コレクタによって次のようなタスクが可能になり、セキュリティチームはリスクと脅威の範囲を即座に把握できます:

- ファイルシステムを精査しファイルを抽出する

- 実行中のプロセスを一覧表示する

- Windowsイベントログを抽出する

- Windowsレジストリにクエリを実行する

- 現在のネットワーク接続と構成を一覧表示する

- プロセスメモリを抽出する

- ファイルハッシュを計算する

- 環境変数を収集する

- PowerShellまたは他のツールを使用して目的の情報を追加収集する

修復のためのアクションで、次のような措置を講じることで脅威を迅速かつ決定的に封じ込める、または修復することができます:

- ファイルを削除する

- プロセスを強制終了する

- Windowsレジストリキーまたは値を削除または修正する

- ファイルを置く

- スクリプトまたは実行ファイルを実行する

- ファイルを暗号化する

- 再起動またはシャットダウンする

CrowdStrikeはクラウドネイティブアーキテクチャ、軽量エージェント、そして単一コンソールであるため、Real Time Response機能は、コストやパフォーマンスに影響を与えることなく、世界中のあらゆるシステムに対処できます。

Learn More

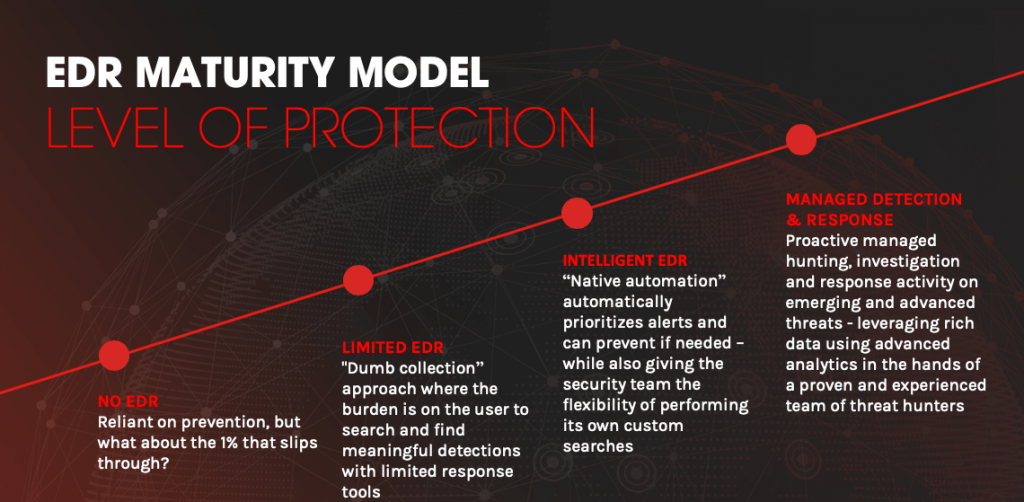

組織のニーズに最適なソリューションを選択するために「EDR成熟度モデル」を役立てる方法については、次のホワイトペーパーをダウンロードしてご覧ください。 Download: Endpoint Detection and Response (EDR):高度な脅威に対抗する自動化された保護機能』

EDRがエンドポイント保護戦略の一部であるべき理由

攻撃者グループは十分な動機と時間、リソースを持っており、どんなに高度な防御であっても結局はそれをすり抜ける方法を考える、ということをすべての組織はそろそろ自覚しなければなりません。以下は、EDRがエンドポイントセキュリティ戦略の一部であるべき大きな理由です。

理由その1:防御だけでは100%の保護を保証できない

防御に失敗すると、組織は現在のエンドポイントセキュリティソリューションから何の情報も得られなくなる可能性があります。攻撃者はこの状況を利用してネットワークに留まり、内部を動き回ります。

理由その2:攻撃者グループは意のままに何週間もネットワーク内に留まったり戻ってきたりできる

サイレント障害、侵入が検知されなかった状況では、攻撃者は環境内を自由に移動して、意のままに戻ってこられるバックドアを作ることがよくあります。たいていの場合、組織は法執行機関や顧客、サプライヤなどの第三者から侵害を知らされます。

理由その3:組織には効果的にエンドポイントを監視するのに必要な可視性が欠如している

侵害を最終的に発見したときには、被害を受けた組織がそのインシデントの修復を試みるのに何か月もかかることがあります。何がどのように起きて、どのように修復すべきかを正確に理解するのに必要な可視性が欠如しているからです。そして結局、数日以内に攻撃者が戻ってくることになるのです。

理由その4:インシデントに対応するには実用的なインテリジェンスを利用する必要がある

組織はエンドポイントで発生していることを把握するのに必要な可視性が欠けているだけでなく、セキュリティに関連することを記録も保存もできず、後に必要なときにその情報をすばやく取り出すこともできないかもしれません。

理由その5:データを持つことはソリューションの一部にすぎない

データが利用できるとしても、セキュリティチームには、それを分析して十分に活用するのに不可欠なリソースが必要です。多くのセキュリティチームがSIEMといったイベントのログ収集製品を導入した直後に、しばしば複雑なデータ問題に直面しているのは、そのためです。何を探せば良いのか、スピード、拡張性など課題が次々と現れ、他の問題も浮上して、主要目的になかなか取り組めません。

理由その6:修復が長引き、コストが高くなる可能性がある

前述した機能がないと、講ずるべき措置を見定めるのに何週間もかかることがあります。コンピュータのイメージを使うしか手段がないことも多く、これでは業務プロセスが中断して生産性が下がり、最終的には深刻な財務上の損失を引き起こす可能性があります。

EDRソリューションの動作をご覧になりたい場合は、下のボタンをクリックして、CrowdStrikeエンドポイント保護プラットフォームのオンデマンドデモをご覧ください。