脅威インテリジェンスとは?

脅威インテリジェンスとは、脅威アクターの動機、標的、攻撃の振る舞いを理解するために収集、処理、分析されるデータのことです。脅威インテリジェンスにより、より迅速で、より多くの情報に基づく、データに裏付けられたセキュリティの意思決定を行い、脅威アクターとの戦いで後手に回ることなく、事前に対応できるようになります。

脅威インテリジェンスは、アセットに対する既存の脅威や危険または新たな脅威や危険に関する証拠に基づいた知識(コンテキスト、メカニズム、痕跡、影響、アクション指向のアドバイスなど)です。– Gartner

脅威インテリジェンスが重要な理由

サイバーセキュリティの世界では、持続的標的型攻撃(APT攻撃)側と防御側は、常にお互いを打ち負かそうとしています。持続的標的型攻撃(APT攻撃)脅威アクターの次の行動に関するデータは、防御を事前に調整し、将来の攻撃を未然に防ぐために不可欠です。

組織は脅威インテリジェンスの価値に対する認識を高めており、72%が今後四半期に脅威インテリジェンスへの支出を増やすことを計画しています。

ただし、価値を認識することと価値を得ることは異なります。昨今、ほとんどの組織は脅威データフィードを既存のネットワーク、IPS、ファイアウォール、SIEMと統合するなど、最も基本的なユースケースのみに重点を置いており、インテリジェンスが提供できるインサイトを最大限に活用していません。

2024年版クラウドストライクグローバル脅威レポート

クラウドストライクのCounter Adversary Operationsチームによる最前線の調査に基づき、クラウドストライク2024年版グローバル脅威レポートではサイバー脅威の状況全体にわたる注目すべきテーマ、トレンド、イベントを取り上げています。

今すぐダウンロードこの基本レベルの脅威インテリジェンスに固執している企業は、セキュリティポスチャを大幅に強化できる本当のメリットを逃しています。

脅威インテリジェンスは、次の理由により重要です。

- 未知のものを明らかにし、セキュリティチームがより適切な意思決定を行えるようになる

- 敵対的な動機とその戦術、手法、手順(TTP)を明らかにすることにより、サイバーセキュリティのステークホルダーを支援する

- セキュリティ専門家が脅威アクターの意思決定プロセスを十分に理解することができる

- 取締役会、CISO、CIO、CTOなどのビジネス関係者を支援し、賢明な投資、リスクの軽減、効率性の向上、意思決定を迅速に行えるようにする

詳細情報

最新の脅威アクターのアクティビティについて常に把握しておきたいですか?研究と脅威インテリジェンスのブログで、新たなサイバー脅威に関する最新の調査、傾向、インサイトを入手してください。研究と脅威インテリジェンスのブログ

脅威インテリジェンスからメリットを得るのは誰か?

脅威インテリジェンスは、脅威データを処理して攻撃者を十分に理解し、インシデントに迅速に対応し、脅威アクターの次の動きに先手を打つことで、あらゆる形態と規模の組織にメリットをもたらします。中小企業にとっては、このデータにより、他の方法では達成できないレベルの保護を実現できます。一方、大規模なセキュリティチームを抱える企業では、外部の脅威インテリジェンスを活用することでコストと必要なスキルを削減し、アナリストがより効果的に活動できます。

あらゆる状況で、脅威インテリジェンスは、次のようなセキュリティチームのすべてのメンバーに独自のメリットをもたらします。

- セキュリティ/ITアナリスト

- SOC

- CSIRT

- インテリジェンスアナリスト

- 経営幹部

各役職にもたらされる利点と、それぞれに該当する具体的なユースケースは次のとおりです。

| セキュリティ/ITアナリスト | 保護機能および検知機能を最適化し、防御を強化する |

| SOC | 組織に対するリスクと影響に基づいてインシデントに優先順位を付ける |

| CSIRT | インシデントの調査、管理、優先順位付けを促進させる |

| インテリジェンスアナリスト | 組織を標的とする脅威アクターを発見し追跡する |

| 幹部 | 組織が直面するリスクと、その影響に対処するための方法を理解する |

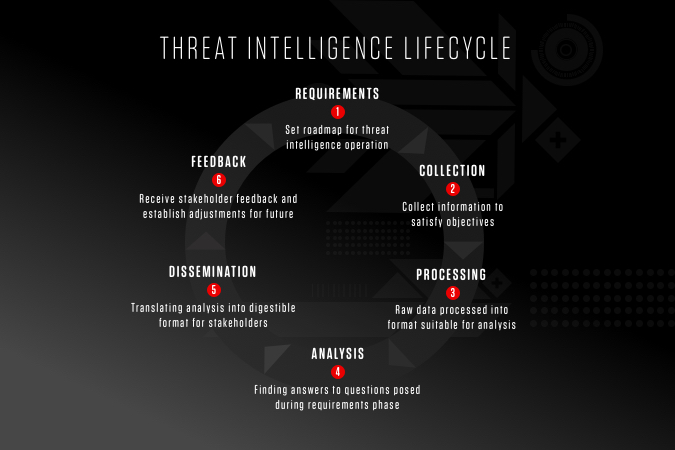

脅威インテリジェンスのライフサイクル

インテリジェンスのライフサイクルは、生データをインテリジェンスに仕上げるプロセスであり、それを基に意思決定とアクションが行われます。研究では、インテリジェンスサイクルのわずかに異なるバージョンが多数確認されますが、効果的な脅威インテリジェンスプログラムの開発と実行を通じてサイバーセキュリティチームを導くという点で、目標は同じです。

脅威は絶えず進化しているため、脅威インテリジェンスは簡単なものではありません。企業は迅速に適応し、断固とした行動をとる必要があります。インテリジェンスサイクルは、チームがそのリソースを最適化し、最新の脅威の状況に効果的に対応できるようにするフレームワークを提供します。このサイクルは6つのステップで構成されており、継続的な改善をもたらすフィードバックループになっています。

6つのステップについて説明しましょう。

1. 要件

要件ステージは、特定の脅威インテリジェンス活動のロードマップを設定するため、脅威インテリジェンスのライフサイクルに極めて重要です。この計画段階で、チームはステークホルダーのニーズに基づいて、インテリジェンスプログラムの目標と方法論について合意します。チームでは、以下を突き止めることができます。

- 攻撃者とその動機

- 攻撃対象領域

- 将来の攻撃に対する防御を強化するためにとるべき具体的なアクション

2. 収集

要件が定義されると、チームは目標を達成するために必要な情報の収集を開始します。目標に応じて、通常、チームはトラフィックログ、公開されているデータソース、関連するフォーラム、ソーシャルメディア、業界または対象分野の専門家を探します。

3. 処理

生データが収集されたら、それを分析に適した形式に処理する必要があります。多くの場合、これにはスプレッドシートでのデータポイントの整理、ファイルの復号化、外部ソースからの情報の翻訳、およびデータの関連性と信頼性の評価が含まれます。

4. 分析

データシートが処理されると、チームは要件フェーズで提起された質問に答えるために、徹底的に分析する必要があります。分析フェーズ中、チームはまた、データセットをステークホルダー向けのアクションアイテムと貴重な推奨事項に解読します。

5. 配布

配布フェーズでは、脅威インテリジェンスチームは分析を理解しやすい形式に変換し、結果をステークホルダーに提示する必要があります。分析の表示方法は、オーディエンスに応じて異なります。ほとんどの場合、推奨事項は、複雑な技術用語を使用せずに、1ページ程度のレポートか短いスライドで簡潔に提示する必要があります。

6. フィードバック

脅威インテリジェンスライフサイクルの最終段階では、提示したレポートに関するフィードバックを入手して、将来の脅威インテリジェンス活動を調整する必要があるかどうかを判断します。ステークホルダーは、優先順位、インテリジェンスレポートを受け取る頻度、またはデータの配布方法や提示方法を変更する場合があります。

この記事は参考になりましたか?次に、Cybersecurity 101 ウェビナーシリーズの脅威インテリジェンスのエピソードをご覧ください。

脅威インテリジェンスのユースケース

次のリストに役職別のユースケースを示します。

| セキュリティ/ITアナリスト | – TIフィードを他のセキュリティ製品と統合する – 不正なIP、URL、ドメイン、ファイルなどをブロックする |

| SOC | – TIを使用してアラートを強化する – アラートをインシデントにリンクする – 新たに展開されたセキュリティコントロールを調整する |

| CSIRT | – 誰が/何を/なぜ/いつ/どのようにインシデントを発生させたか、その詳細を調べる – 根本原因を分析してインシデントの範囲を特定する |

| インテリジェンスアナリスト | – 侵入の証拠をより広範に、詳しく調査する – 脅威アクターに関するレポートを確認して、より適切に検知する |

| 経営幹部 | – 組織の全体的な脅威レベルを評価する – セキュリティロードマップを開発する |

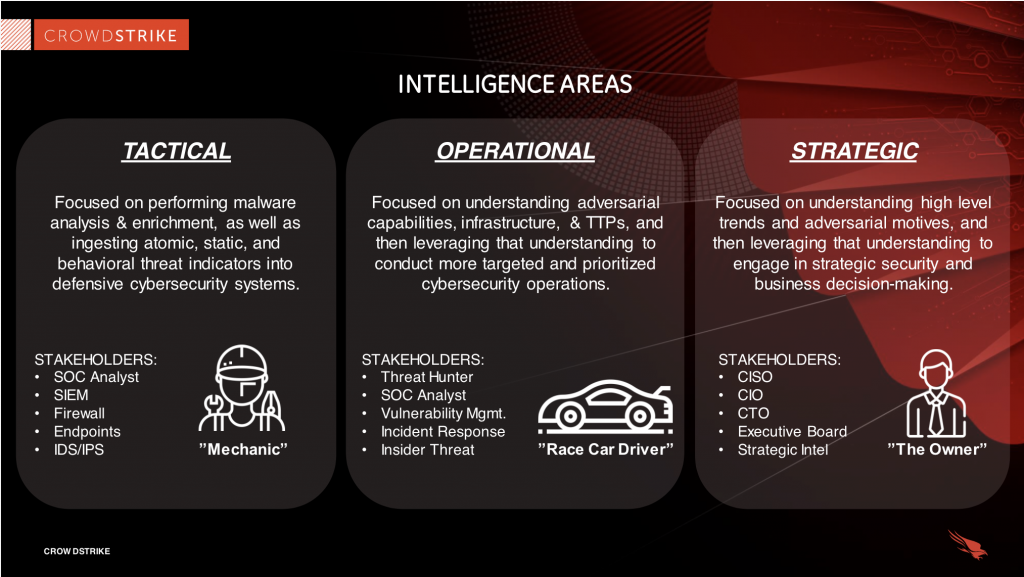

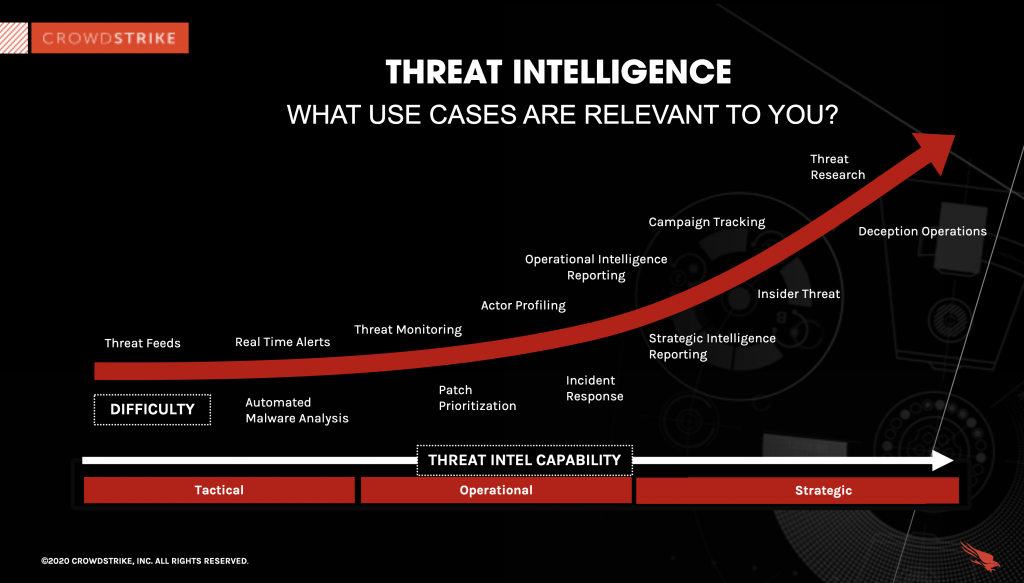

3タイプの脅威インテリジェンス

脅威インテリジェンスにより、既存の脅威と潜在的な脅威に関するデータが得られる方法について説明しました。情報には、悪意のあるドメイン名のような単純なものから、既知の脅威アクターの詳細なプロファイルなどの複雑な情報があります。次の3つのレベルで示されているインテリジェンスについては、成熟度曲線があることに注意してください。各レベルでは、CTIのコンテキストと分析はより詳細で、より洗練されており、さまざまなオーディエンスに対応するので、コストがかかる可能性があります。

- 戦術的インテリジェンス

- オペレーショナルインテリジェンス

- 戦略的インテリジェンス

戦術的脅威インテリジェンス

課題:多くの場合、組織は単一の脅威にのみ集中している

目的:根本的な問題に対処するために、脅威をより広い視点で捉える

戦術的インテリジェンスは、近い将来に焦点を当てており、本質的に技術的なものであり、単純なセキュリティ侵害の痕跡(IOC)を識別します。IOCには、不正なIPアドレス、URL、ファイルハッシュ、既知の悪意あるドメイン名などがあります。IOCは機械で読み取れます。つまり、セキュリティ製品でフィードやAPI統合を通じてIOCを取り込めるということです。

戦術的インテリジェンスは、最も簡単に生成できるタイプのインテリジェンスで、ほとんどの場合自動化されています。そのため、オープンソースや無料のデータフィードを介して見つけることができますが、悪意のあるIPやドメイン名などのIOCは数日またはわずか数時間で古くなる可能性があるため、通常は寿命が非常に短くなっています。

インテリジェンスフィードを購読するだけでは、大量のデータを取得できても、自分に関連する脅威を整理して戦略的に分析する方法がほとんどないことに注意してください。また、ソースがタイムリーでないか、信頼度が高くない場合に、誤検知が発生することがあります。

自身に問うべき質問:

- IOCフィードを受けているか?

- IOCはタイムリーで関連性があるか?

- マルウェアの分析は自動化されているか?

オペレーショナル脅威インテリジェンス

課題:脅威アクターは、機に乗じた、リスクの低い効果的な手法を好みます

目的:攻撃活動の追跡とアクターのプロファイリングに集中し、攻撃の背後にいる攻撃者の理解を深めます

ポーカープレーヤーがお互いの癖を研究して、対戦相手の次の行動を予測できるようにするのと同様に、サイバーセキュリティの専門家は敵を研究します。

攻撃の背後には、必ず「誰が」、「なぜ」、「どのように」があります。「誰が」は属性と呼ばれます。「なぜ」は動機または意図と呼ばれます。「どのように」は脅威アクターが採用しているTTPで構成されます。これらの要素が1つになることでコンテキストを提供し、コンテキストは、攻撃者が攻撃活動と主要作戦をどのように計画、実施、維持するかについてのインサイトを提供します。このインサイトがオペレーショナルインテリジェンスとなります。

機械だけでは、オペレーショナル脅威インテリジェンスを作成することはできません。データをお客様がすぐに使用できる形式に変換するには、人間の分析が必要です。オペレーショナルインテリジェンスは戦術的インテリジェンスよりも多くのリソースを必要としますが、長期間使用できます。これは、攻撃者が特定のタイプのマルウェアやインフラストラクチャなどのツールを変更するように、簡単にTTPを変更することはできないためです。

オペレーショナルインテリジェンスは、SOC(セキュリティオペレーションセンター)で働き、日常業務を担当するサイバーセキュリティの専門家にとって最も役に立ちます。脆弱性管理、インシデント対応、脅威監視などのサイバーセキュリティ分野は、割り当てられた機能をより向上させ、高い効果を発揮させることができるため、オペレーショナルインテリジェンス最大の消費者になっています。

自身に問うべき質問:

- SOCは脅威アクターのTTPからユースケースを導出しているか?

- CTIは脆弱性の優先順位付けに使用されているか?

- CTIから導出されたYara/Snortルールを利用してハンティングしているか?

詳細情報

「Cyber Threat Intelligence Demystified」のオンデマンドWebキャストを視聴して、ビジネスを標的にしている攻撃者から事前に防御する方法をご確認ください。クラウドキャストを見る

戦略的脅威インテリジェンス

課題:攻撃者を見誤ると、ビジネスや組織で不適切な意思決定が下されます

目的:脅威インテリジェンスは、ビジネス上の意思決定とその背後にあるプロセスを伝える必要があります

攻撃者は、孤立した状態では活動しません。実際、サイバー攻撃の実行には、ほとんどの場合高次元の要因が存在します。例えば、通常、国家攻撃は地政学的条件とリンクし、地政学的条件はリスクとリンクしています。さらに、金銭的な動機を持つビッグゲームハンティングを採用することで、サイバー犯罪グループは絶えず手法を進化させており、無視することはできません。

戦略的インテリジェンスは、世界的なイベント、外交政策、およびその他の長期的な地域の動向や国際的な動向が組織のサイバーセキュリティにどのような影響を与え得るかを示します。

戦略的インテリジェンスにより、意思決定者は、サイバー脅威が組織にもたらすリスクを理解することができます。理解することで、組織を効果的に保護し、戦略的優先事項に沿ってサイバーセキュリティに投資することができます。

戦略的インテリジェンスは、生成が最も困難な形になる傾向があります。戦略的インテリジェンスには、人間によるデータ収集と分析が必要で、このために、サイバーセキュリティと、世界の地政学的状況の微妙な違いの両方を深く理解しておく必要があります。通常、戦略的インテリジェンスはレポートの形で提供されます。

2023年版脅威ハンティングレポート

2023年版脅威ハンティングレポートでは、クラウドストライクのCounter Adversary Operationsチームが、攻撃者の最新の手口を明らかにし、侵害阻止に役立つ知識とインサイトを提供しています。

今すぐダウンロードクラウドストライクの脅威インテリジェンスツール

クラウドストライクのインテリジェンスソリューションであるCrowdStrike Falcon® Intelligenceは、組織がインテリジェンスを簡単に消費し、行動を起こし、インテリジェンスへの投資の効果を最大限に引き出すことができます。

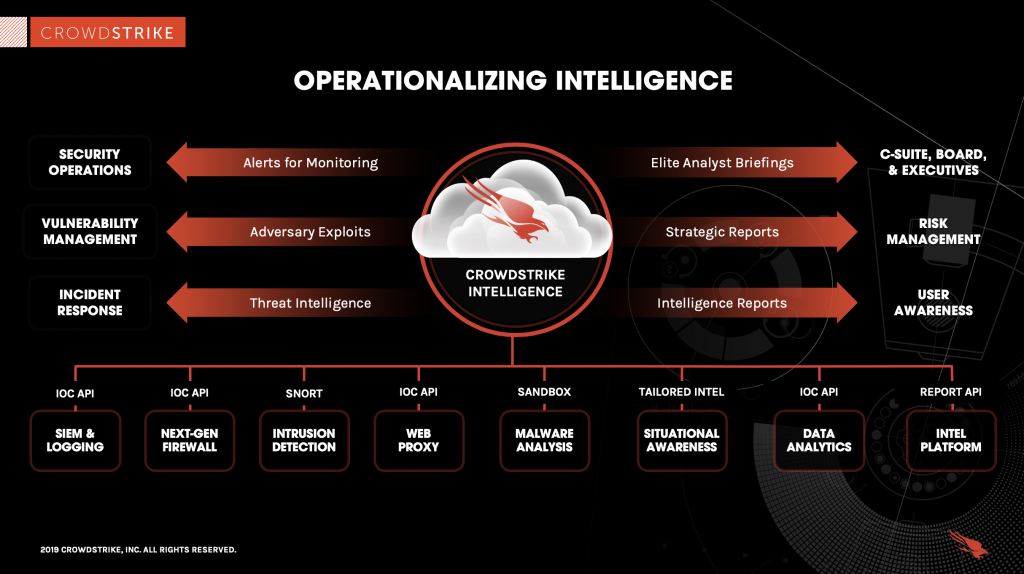

クラウドストライクが脅威インテリジェンスを操作可能にする方法

組織向けにカスタマイズされた統合インテリジェンス

CrowdStrike Falcon® Intelligence™は、脅威の調査プロセスを自動化し、エンドポイントで発生した脅威に応じて特別に調整された実用的なインテリジェンスレポートとカスタムIOCを提供します。このレベルの自動化により、分析する脅威の選り好みをやめて、組織にとって最も重要な脅威の分析を開始できます。

CrowdStrike Falcon® Intelligencの無料トライアル版を試す

CrowdStrike Falcon® Intelligenceは、ワールドクラスのサイバー脅威調査員が使用するツールをシームレスなソリューションに統合し、調査を自動的に実行します。統合されたツールセットには、マルウェア分析、マルウェア検索、およびクラウドストライクのグローバルIOCフィードが含まれています。CrowdStrike Falcon® Intelligenceにより、規模や巧妙さを問わず、すべてのチームが理解を深め、対応を迅速化して、攻撃者の次の動きに対して先手を打つことができます。クラウドストライクは、CrowdStrike Falcon® Intelligenceに対する事前に構築された統合とAPIアクセスを提供することにより、脅威インテリジェンスプラットフォーム(TIP)もサポートしています。

CrowdStrike Falcon® Intelligence Premium:人的要素

CrowdStrike Falcon® Intelligence Premiumのインテリジェンスレポートは、クラウドストライクのグローバルインテリジェンスチームの専門知識を利用して組織を強化し、攻撃者に対抗できるようにします。CrowdStrike Intelligenceチームは、攻撃者分析のパイオニアであり、121を超える国、サイバー犯罪、ハクティビストグループを追跡し、その意図を調査し、実行方法を分析しています。このチームはインテリジェンスアナリスト、セキュリティ研究者、文化の専門家、言語学者で構成されており、固有の脅威を発見し、プロアクティブなインテリジェンスを提供するクラウドストライクの能力を高める画期的な研究を行うことで、セキュリティポスチャを劇的に改善し、攻撃者に対して先手を打てるようにします。

CrowdStrike Falcon® Intelligenceについて詳しく知りたいですか?以下のリソースをご覧ください。

CrowdStrike Falcon® Intelligenceプラットフォーム CrowdStrike Falcon® Intelligenceデータシート